近期有一種新病毒開始傳播,主要受害者是淘寶賣家,盜用者通過QQ傳播的EXE的文件,賣家安裝后電腦被遠程,進而導(dǎo)致資金損失。

1、騙子會以各種理由要求賣家使用QQ或其他聊天工具聯(lián)系。例如,騙子偽裝的“買家”發(fā)來消息,表示希望通過QQ進行溝通,比較方便。

2、騙子假裝發(fā)圖實傳木馬:隨之,“買家”會傳來一個.EXE格式的文件,稱是所需購買物品的圖片,讓賣家看看是否有貨。

3、電腦被植入木馬:點擊.EXE文件后, 賣家的電腦即會被遠程監(jiān)控。這個時候騙子會用小號購買一件商品后發(fā)起退款,誘導(dǎo)賣家去操作支付寶,從而獲取賣家的支付寶帳號和密碼并通過遠程操作盜取賣家的賬戶資金。

【防范技巧要記牢】

1、無論你是淘寶賣家還是買家,請使用旺旺作為唯一的聊天工具,以保留有效的聊天憑證。

2、千萬不要點擊陌生人發(fā)送的可疑鏈接、二維碼圖片、壓縮包文件等(圖片文件絕對不可能是.EXE結(jié)尾的),避免電腦或手機中木馬。同時請給電腦安裝殺毒軟件并及時升級!

3、如不慎點擊,請不要在電腦上進行任何賬號和密碼輸入的操作。

首先,查看C盤windows文件夾中是否有一個名為“圖261xx.exe”的文件(大小為2681344字節(jié)),

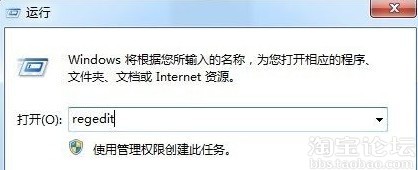

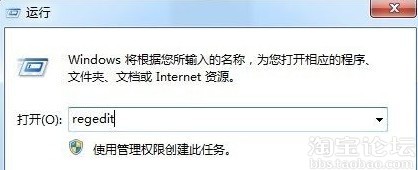

其次,單擊左下角的【開始】按鈕, 單擊右側(cè)的【運行】命令。

隨后,在【運行】對話框輸入【regedit】,單擊【確定】按鈕。

然后點擊進入[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

如存在"winlog"="c:\\windows\\圖261xx.exe "這句話,則可以肯定確認已感染此木馬,請升級殺毒軟件后進行查殺(如不能清除必須重裝安裝系統(tǒng))。

1、騙子會以各種理由要求賣家使用QQ或其他聊天工具聯(lián)系。例如,騙子偽裝的“買家”發(fā)來消息,表示希望通過QQ進行溝通,比較方便。

2、騙子假裝發(fā)圖實傳木馬:隨之,“買家”會傳來一個.EXE格式的文件,稱是所需購買物品的圖片,讓賣家看看是否有貨。

3、電腦被植入木馬:點擊.EXE文件后, 賣家的電腦即會被遠程監(jiān)控。這個時候騙子會用小號購買一件商品后發(fā)起退款,誘導(dǎo)賣家去操作支付寶,從而獲取賣家的支付寶帳號和密碼并通過遠程操作盜取賣家的賬戶資金。

【防范技巧要記牢】

1、無論你是淘寶賣家還是買家,請使用旺旺作為唯一的聊天工具,以保留有效的聊天憑證。

2、千萬不要點擊陌生人發(fā)送的可疑鏈接、二維碼圖片、壓縮包文件等(圖片文件絕對不可能是.EXE結(jié)尾的),避免電腦或手機中木馬。同時請給電腦安裝殺毒軟件并及時升級!

3、如不慎點擊,請不要在電腦上進行任何賬號和密碼輸入的操作。

首先,查看C盤windows文件夾中是否有一個名為“圖261xx.exe”的文件(大小為2681344字節(jié)),

其次,單擊左下角的【開始】按鈕, 單擊右側(cè)的【運行】命令。

隨后,在【運行】對話框輸入【regedit】,單擊【確定】按鈕。

然后點擊進入[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

如存在"winlog"="c:\\windows\\圖261xx.exe "這句話,則可以肯定確認已感染此木馬,請升級殺毒軟件后進行查殺(如不能清除必須重裝安裝系統(tǒng))。

樂發(fā)網(wǎng)超市批發(fā)網(wǎng)提供超市貨源信息,超市采購進貨渠道。超市進貨網(wǎng)提供成都食品批發(fā),日用百貨批發(fā)信息、微信淘寶網(wǎng)店超市采購信息和超市加盟信息.打造國內(nèi)超市采購商與批發(fā)市場供應(yīng)廠商搭建網(wǎng)上批發(fā)市場平臺,是全國批發(fā)市場行業(yè)中電子商務(wù)權(quán)威性網(wǎng)站。

本文內(nèi)容整合網(wǎng)站:百度百科、知乎、淘寶平臺規(guī)則